Mã độc LAMEHUG: Mối đe dọa AI nghiêm trọng

Một mối đe dọa mạng mới, được điều khiển bởi AI, đang khai thác các Mô hình Ngôn ngữ Lớn (LLM) trên Hugging Face để thực hiện trinh sát thích ứng và rò rỉ dữ liệu theo thời gian thực. Được đặt tên là mã độc LAMEHUG, kỹ thuật này đánh dấu một bước chuyển mình đáng kể trong phương thức tấn công của kẻ thù.

Thay vì dựa vào các tập lệnh tĩnh hay payload được viết sẵn, mã độc LAMEHUG chủ động truy vấn mô hình Qwen 2.5-Coder-32B-Instruct thông qua API của Hugging Face để tạo ra các lệnh Windows command-shell tùy chỉnh theo môi trường hiện tại của nạn nhân. Khả năng này cho phép trinh sát, thu thập dữ liệu mục tiêu và né tránh phát hiện một cách thích ứng, làm phức tạp các nỗ lực phát hiện và ứng phó của trung tâm điều hành bảo mật (SOC) và các đội blue team.

Sự Ra Đời của Tấn Công Mạng AI: Mã Độc LAMEHUG

Vào tháng 7 năm ngoái, CERT-UA đã công khai tiết lộ về một họ mã độc mới nổi và tinh vi bất thường có tên LAMEHUG. Sự xuất hiện của mã độc LAMEHUG đánh dấu một sự thay đổi mạnh mẽ trong kỹ thuật tấn công bằng cách nhúng các mô hình ngôn ngữ lớn (LLM) vào quy trình làm việc của mã độc.

Thông tin chi tiết về sự kiện này đã được Splunk Threat Research Team phân tích và chia sẻ. Bạn có thể tham khảo thêm tại: LAMEHUG: AI-Driven Malware Utilizing LLMs.

Phương Thức Lây Nhiễm và Vận Hành Ban Đầu của Mã Độc LAMEHUG

Kỹ Thuật Phát Tán Ban Đầu

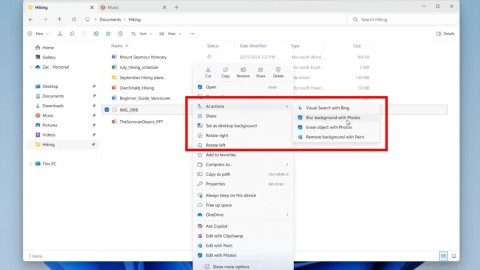

CERT-UA báo cáo rằng mã độc LAMEHUG được phát tán thông qua các email lừa đảo spear-phishing. Các email này chứa các tệp thực thi độc hại, ngụy trang dưới dạng công cụ tạo hình ảnh AI.

- Các tên tệp phổ biến bao gồm:

AI_generator_uncensored_Canvas_PRO_v0.9.exevàAI_image_generator_v0.95.exe.

Kích Hoạt và Cơ Chế Đánh Lạc Hướng

Khi được thực thi, các tệp loader này hiển thị một giao diện nhắc nhở vô hại cho các yêu cầu hình ảnh do người dùng cung cấp. Đồng thời, một luồng ẩn được khởi tạo ngay lập tức để gọi hàm LLM_QUERY_EX(), chịu trách nhiệm điều phối các hoạt động độc hại cốt lõi.

Một biến thể của mã độc LAMEHUG giải mã và thả một tệp PDF mồi nhử để tiếp tục đánh lừa người dùng. Sau khi khởi chạy luồng LLM, hàm xlsx_open() giải mã một chuỗi Base64 lớn đại diện cho một tệp PDF giả mạo, ghi nó vào C:ProgramData và thực thi nó thông qua cmd.exe. Tệp PDF này thường được ngụy trang thành tài liệu chính phủ hoặc tài liệu doanh nghiệp để tăng tính xác thực.

Trái Tim của LAMEHUG: Mô Hình Ngôn Ngữ Lớn (LLM)

Chức Năng LLM_QUERY_EX()

Điểm cốt lõi trong sự đổi mới của mã độc LAMEHUG nằm ở quy trình LLM_QUERY_EX() của nó. Module này xây dựng các prompt (lời nhắc) như “Enumerate system hardware details” (Liệt kê chi tiết phần cứng hệ thống).

Sau đó, các prompt này được gửi đến mô hình Qwen 2.5-Coder-32B-Instruct tại router.huggingface.co. Mô hình này thuộc dòng Qwen, được phát triển bởi Alibaba Cloud, và có khả năng tạo ra mã và lệnh. Tìm hiểu thêm về các mô hình Qwen trên Hugging Face.

Mô hình trả về các chuỗi lệnh Windows tùy chỉnh, ví dụ như gọi systeminfo, wmic cpu, wmic diskdrive và dsquery. Mã độc LAMEHUG ngay lập tức chạy các lệnh này với quyền hạn cao để thu thập dữ liệu hệ thống và mạng.

Bằng cách chặn các phản hồi của mô hình, các nhà phân tích từ Splunk Threat Research Team (STRT) đã tái tạo một số chu kỳ phản hồi-prompt tự động này. Việc này đã tiết lộ các hướng dẫn chính xác được sử dụng cho các mục đích sau:

- Thu thập thông tin hệ thống.

- Liệt kê chi tiết phần cứng.

- Kiểm tra trạng thái mạng.

- Xác định phần mềm đã cài đặt.

- Tạo danh sách tài khoản người dùng và nhóm.

- Phát hiện các tệp và thư mục nhạy cảm.

Cách tiếp cận thích ứng này cho phép mã độc LAMEHUG điều chỉnh logic trinh sát và thu thập của nó dựa trên phản hồi theo thời gian thực từ máy chủ mục tiêu. Điều này giúp nó học được lệnh nào thành công và điều chỉnh các prompt tiếp theo cho phù hợp.

Rò Rỉ Dữ Liệu và Cơ Chế Exfiltration của Mã Độc LAMEHUG

Sau khi dữ liệu được tổng hợp cục bộ, mã độc LAMEHUG sẽ trích xuất chúng qua các kênh SSH hoặc HTTP.

- Một biến thể sử dụng phiên SSH đến máy chủ C2, xác thực bằng thông tin đăng nhập được nhúng và truyền các tệp

info.txtcùng các tệp đã thu thập. - Một biến thể khác mã hóa Base64 các tin nhắn prompt của LLM và dữ liệu đã thu thập, sau đó gửi chúng qua HTTPS POST đến một endpoint PHP tại

stayathomeclasses[.]com/slpw/up[.]php.

Chỉ Dấu Thỏa Hiệp (IOCs) của Mã Độc LAMEHUG

Dưới đây là các chỉ dấu thỏa hiệp đã được xác định liên quan đến mã độc LAMEHUG:

- Tên tệp độc hại:

AI_generator_uncensored_Canvas_PRO_v0.9.exeAI_image_generator_v0.95.exe

- Địa chỉ C2 (Command and Control) HTTP:

stayathomeclasses[.]com/slpw/up[.]php

- Mô hình LLM được truy vấn:

- Qwen 2.5-Coder-32B-Instruct thông qua

router.huggingface.co

- Qwen 2.5-Coder-32B-Instruct thông qua

- Đường dẫn tệp đánh lạc hướng:

C:ProgramData(đối với tệp PDF mồi nhử)

Chiến Lược Phát Hiện và Phòng Ngừa Mã Độc LAMEHUG

Do sự phụ thuộc vào các tiện ích Windows tiêu chuẩn, hành vi của mã độc LAMEHUG có thể hòa lẫn với hoạt động quản trị hợp pháp. Tuy nhiên, một số quy tắc phân tích có thể giúp gắn cờ các bất thường:

- Giám sát hành vi bất thường: Theo dõi việc sử dụng các tiện ích Windows tiêu chuẩn (ví dụ:

systeminfo,wmic,dsquery) từ các tiến trình không điển hình hoặc theo một trình tự đáng ngờ. - Kiểm tra hoạt động mạng dịch vụ AI: Giám sát lưu lượng mạng bất thường đến các dịch vụ AI, đặc biệt là các kết nối đến

router.huggingface.cohoặc các API LLM khác. - Phát hiện dựa trên hành vi: Áp dụng các cơ chế phát hiện dựa trên hành vi (behavior-based detections) để nhận diện các chuỗi hành vi bất thường, ngay cả khi các lệnh riêng lẻ có vẻ hợp pháp.

- Theo dõi tạo và thực thi tệp: Đặc biệt chú ý đến việc tạo và thực thi các tệp PDF từ các đường dẫn không điển hình, chẳng hạn như thư mục

C:ProgramData.

Sự kết hợp giữa mã độc và LLM của LAMEHUG thể hiện một sự thay đổi mô hình: các cuộc tấn công có khả năng học hỏi và thích nghi theo thời gian thực, tự động tạo ra các lệnh để thăm dò và khai thác các hệ thống đã bị xâm nhập.

Các nhà bảo vệ cần tăng cường khả năng đo từ xa cho việc sử dụng các tiện ích hợp pháp, giám sát hoạt động mạng dịch vụ AI bất thường và sử dụng các cơ chế phát hiện dựa trên hành vi để chống lại những mối đe dọa mạng mới nổi này.

Bằng cách kết hợp phát hiện bất thường cảnh giác với giám sát mạng và điểm cuối được điều chỉnh theo chiến thuật của mã độc LAMEHUG, các đội SOC có thể phá vỡ các hoạt động trinh sát và rò rỉ dữ liệu của nó trước khi thiệt hại đáng kể xảy ra.