Mối Đe Dọa Mạng Nghiêm Trọng: Salt Typhoon Nhắm Vào Viễn Thông

Nhóm đe dọa mạng do nhà nước Trung Quốc tài trợ, Salt Typhoon, đã tăng cường các hoạt động gián điệp lâu dài nhắm vào cơ sở hạ tầng viễn thông toàn cầu. Các báo cáo tình báo và pháp lý gần đây đã tiết lộ chi tiết về mức độ và phương thức hoạt động của nhóm này.

Chiến Dịch Gián Điệp Tập Trung vào Viễn Thông

Salt Typhoon hoạt động dưới sự giám sát trực tiếp của Bộ An ninh Nhà nước (MSS) Trung Quốc, ít nhất từ năm 2019. Nhóm này đã khai thác một cách có hệ thống các thiết bị biên mạng (network edge devices) để thiết lập quyền truy cập sâu và bền bỉ. Mục tiêu chính là đánh cắp các dữ liệu liên lạc nhạy cảm, cấu hình VoIP, dữ liệu nghe lén hợp pháp (lawful intercept data) và hồ sơ thuê bao từ các nhà cung cấp viễn thông lớn cũng như các ngành cơ sở hạ tầng trọng yếu liên quan trên toàn thế giới.

Hồ sơ nhắm mục tiêu của Salt Typhoon trải rộng khắp Hoa Kỳ, Vương quốc Anh, Đài Loan và các quốc gia thuộc Liên minh Châu Âu. Các vụ xâm nhập đã được xác nhận tại hơn một chục công ty viễn thông Hoa Kỳ, nhiều mạng lưới Vệ binh Quốc gia (National Guard) và các nhà cung cấp dịch vụ liên lạc của các quốc gia đồng minh.

Kiến Trúc Hoạt Động và Mối Liên Kết

Để che giấu nguồn gốc, Salt Typhoon tận dụng một hệ sinh thái kết hợp gồm các công ty bình phong và nhà thầu liên kết với nhà nước, đáng chú ý nhất là i-SOON (Anxun Information Technology Co., Ltd.). Các cáo trạng công khai và khuyến cáo tình báo cho thấy Salt Typhoon duy trì mối quan hệ hoạt động với i-SOON, đơn vị cung cấp hạ tầng thuê, hỗ trợ kỹ thuật và các kênh đăng ký tên miền phục vụ cho các chiến dịch tấn công mạng.

Trong kiến trúc tình báo mạng rộng lớn của Trung Quốc, Salt Typhoon thuộc phân loại “Typhoon” do Microsoft giới thiệu. Nhóm này có sự chồng chéo với các cụm được biết đến như Ghost Emperor, FamousSparrow, Earth Estrie và UNC2286. Sự tương đồng về kỹ thuật với UNC4841 càng làm mờ đi ranh giới quy kết.

Điểm khác biệt của Salt Typhoon so với các tác nhân khác liên kết với MSS là tập trung đặc biệt vào cơ sở hạ tầng viễn thông để thu thập tín hiệu tình báo (SIGINT) dài hạn. Nhóm này nhúng các implant tùy chỉnh trên bộ định tuyến (custom router implants) và rootkit firmware để duy trì quyền truy cập dai dẳng.

Phương Thức Tấn Công và Dấu Vết Hạ Tầng của Salt Typhoon

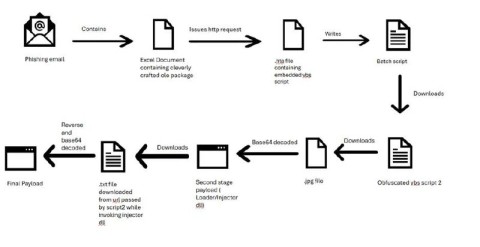

Các chiến dịch của Salt Typhoon sử dụng phần mềm độc hại tùy chỉnh (bespoke malware), các mã nhị phân có sẵn trên hệ thống (LOLBINs – living-off-the-land binaries) và các implant định tuyến ẩn. Salt Typhoon không chỉ là một tập hợp các chiến dịch xâm nhập lỏng lẻo, mà là một chương trình gián điệp mạng do nhà nước chỉ đạo, được nhúng vào bộ máy hoạt động của Cộng hòa Nhân dân Trung Hoa (PRC).

Chiến Thuật Ẩn Danh và Quản Lý Tên Miền

Phân tích tradecraft cho thấy nhóm này sử dụng nhất quán các tên miền có thể theo dõi công khai, được đăng ký với các danh tính giả mạo ở Hoa Kỳ và tài khoản email ProtonMail. Đây là một sơ suất đáng chú ý trong hoạt động của các tác nhân APT Trung Quốc.

Từ năm 2020 đến 2025, nhóm đã đăng ký ít nhất 45 tên miền sử dụng các tên như Monica Burch, Shawn Francis và Larry Smith, thường liệt kê địa chỉ ở Miami hoặc Illinois. Các tên miền này phân giải tới các máy chủ DNS dùng chung như value-domain.com và OrderBox, và tận dụng chứng chỉ SSL DV thương mại do GoDaddy và Sectigo cấp để tạo vẻ hợp pháp.

Việc nhóm Salt Typhoon sử dụng chứng chỉ thương mại thay vì các dịch vụ miễn phí dường như nhằm mục đích trốn tránh sự kiểm tra dựa trên kinh nghiệm (heuristic scrutiny) và hòa lẫn vào các mô hình lưu lượng truy cập nội bộ.

Mặc dù đạt được độ tin cậy, các mẫu hạ tầng có thể dự đoán được này cung cấp cho các nhà phòng thủ các điểm mấu chốt để quy kết. Điều này cho phép phân tích cụm DNS thụ động, giám sát chứng chỉ và đo lường từ nhà đăng ký để phá vỡ các hoạt động trong tương lai trước khi chúng phát triển thành các vụ xâm nhập tích cực.

Việc thuê ngoài việc cung cấp hạ tầng cho các công ty bình phong như Sichuan Juxinhe, Beijing Huanyu Tianqiong và Sichuan Zhixin Ruijie cho phép MSS đạt được khả năng mở rộng và phủ nhận đáng tin cậy, làm phức tạp các biện pháp đối phó pháp lý và ngoại giao. Mô hình này làm tăng rủi ro bảo mật tổng thể cho các tổ chức mục tiêu.

Các Chỉ Số Thỏa Hiệp (IOCs) và Dấu Hiệu Hạ Tầng

Mặc dù không có danh sách chi tiết các địa chỉ IP hoặc hàm băm tệp cụ thể được cung cấp, các dấu hiệu về hạ tầng và hành vi của Salt Typhoon bao gồm:

- Máy chủ DNS dùng chung:

value-domain.com,OrderBox - Nhà cung cấp chứng chỉ SSL: GoDaddy, Sectigo (cho các chứng chỉ DV thương mại)

- Tài khoản email: ProtonMail (được sử dụng cho đăng ký tên miền)

- Mô hình đăng ký tên miền: Sử dụng danh tính giả mạo ở Hoa Kỳ (ví dụ: Monica Burch, Shawn Francis, Larry Smith), thường liệt kê địa chỉ ở Miami hoặc Illinois. Các tên miền này được đăng ký hàng loạt từ 2020-2025.

Biện Pháp Phòng Ngừa và Đối Phó Với Mối Đe Dọa

Đối với các nhà điều hành viễn thông và các cơ quan phòng thủ chính phủ, các biện pháp sau đây là rất quan trọng để tăng cường an ninh mạng:

- Giám sát DNS thụ động và chứng chỉ: Thiết lập đường cơ sở cho đo lường DNS thụ động và chứng chỉ để phát hiện sớm các danh tính giả mạo.

- Theo dõi đăng ký ProtonMail: Giám sát các đăng ký dựa trên ProtonMail liên kết với các dịch vụ cập nhật thiết bị mạng.

- Phát hiện bất thường trên firmware: Triển khai phát hiện bất thường trên hành vi firmware của bộ định tuyến và cổng VPN.

- Chia sẻ thông tin tình báo đe dọa: Chia sẻ thông tin tình báo về các chỉ số thỏa hiệp (IOCs) của Salt Typhoon trên các mạng lưới Five Eyes và các đồng minh.

Tăng cường hợp tác giữa ngành công nghiệp, giới học thuật và chính phủ có thể tinh chỉnh hơn nữa các chữ ký phát hiện và giảm thiểu quyền truy cập dài hạn của nhóm vào cơ sở hạ tầng truyền thông quan trọng. Việc chủ động ứng phó là then chốt để chống lại các cuộc xâm nhập mạng tinh vi như của Salt Typhoon.

Sự kết hợp giữa sự tinh vi trong hoạt động và tradecraft lặp lại của Salt Typhoon nêu bật sự căng thẳng giữa khả năng mở rộng và tính ẩn mình trong các hoạt động mạng do nhà nước tài trợ hiện đại. Mặc dù các phương pháp của họ đã được công khai, nhóm vẫn có khả năng thu thập SIGINT mục tiêu cao. Cảnh giác liên tục, giám sát hạ tầng và săn lùng mối đe dọa hợp tác là biện pháp phòng thủ tốt nhất chống lại chương trình gián điệp do MSS chỉ đạo này.