CVE-2025-38561: Nguy hiểm RCE trên Linux ksmbd, cần vá khẩn cấp

Một lỗ hổng CVE nghiêm trọng trong thành phần chia sẻ tệp ksmbd của Linux Kernel cho phép kẻ tấn công từ xa thực thi mã với đặc quyền kernel. Lỗ hổng này được theo dõi dưới mã định danh CVE-2025-38561 và ảnh hưởng đến các bản phân phối Linux có triển khai máy chủ SMB ksmbd.

Mặc dù yêu cầu xác thực, nhưng một cuộc khai thác thành công có thể cấp quyền kiểm soát hoàn toàn đối với máy chủ bị ảnh hưởng. Các nhà cung cấp và quản trị viên nên áp dụng bản cập nhật vá lỗi ngay lập tức để ngăn chặn nguy cơ bị xâm phạm.

Phân tích lỗ hổng CVE-2025-38561: Remote Code Execution trong ksmbd

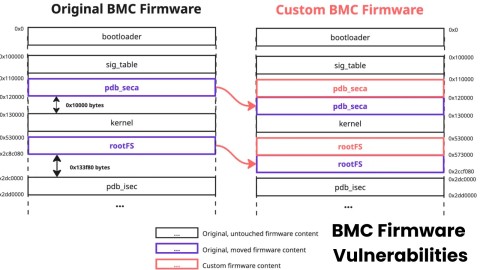

Lỗ hổng này nằm ở cách xử lý trường Preauth_HashValue trong quá trình thiết lập phiên SMB2. Khi xử lý trường này, ksmbd không thực thi khóa thích hợp, dẫn đến tình trạng tranh chấp (race condition).

Theo báo cáo từ ZDI (Zero Day Initiative), một kẻ tấn công có thông tin xác thực hợp lệ có thể kích hoạt tình huống hai luồng truy cập và sửa đổi cùng một đối tượng bộ nhớ đồng thời.

Việc truy cập không đồng bộ này có thể làm hỏng bộ nhớ và chuyển hướng luồng thực thi chương trình, cuối cùng cho phép thực thi mã tùy ý trong ngữ cảnh kernel. Điều này dẫn đến khả năng remote code execution (RCE) với đặc quyền cao nhất.

Mặc dù lỗ hổng CVE-2025-38561 yêu cầu xác thực, nhiều môi trường vẫn để máy chủ SMB tiếp xúc với các mạng rộng, làm tăng rủi ro bị chặn hoặc tái sử dụng thông tin xác thực.

Mức độ Nghiêm trọng và Tác động của CVE-2025-38561

Lỗ hổng CVE-2025-38561 có điểm cơ bản CVSS 3.1 là 8.5 (AV:N/AC:H/PR:L/UI:N/S:C/C:H/I:H/A:H).

Điểm số cao này phản ánh một vectơ tấn công qua mạng, đặc quyền thấp cần thiết, không yêu cầu tương tác của người dùng, và sự thay đổi phạm vi dẫn đến việc xâm phạm hoàn toàn tính bảo mật, tính toàn vẹn và tính khả dụng của hệ thống.

Một khi bị khai thác, kẻ tấn công sẽ giành được cấp đặc quyền cao nhất trên hệ thống, cho phép kiểm soát hoàn toàn. Vấn đề CVE-2025-38561 đã được báo cáo riêng tư vào ngày 22 tháng 7 năm 2025 và công khai vào ngày 24 tháng 9 năm 2025, sau các cảnh báo phối hợp từ nhà cung cấp.

Biện pháp Giảm thiểu và Cập nhật Bản vá Bảo mật Linux

Các nhà phát triển Linux đã phát hành một bản vá bảo mật Linux để đồng bộ hóa đúng cách việc truy cập vào trường Preauth_HashValue, từ đó loại bỏ tình trạng tranh chấp. Bản vá này đã được tích hợp vào các phiên bản kernel mới nhất.

Để bảo vệ hệ thống khỏi CVE-2025-38561 và ngăn chặn khả năng remote code execution, các quản trị viên nên thực hiện các bước sau:

- Cập nhật ngay lập tức: Nâng cấp lên phiên bản kernel mới nhất hoặc áp dụng bản cập nhật bảo mật được backport từ nhà cung cấp bản phân phối của họ.

- Theo dõi thông báo: Đối với những người dùng đang sử dụng kernel được backport, cần theo dõi các cảnh báo từ nhà cung cấp bản phân phối.

Hiện không có biện pháp khắc phục nào khác ngoài việc vá lỗi. Việc trì hoãn cập nhật có thể khiến cơ sở hạ tầng quan trọng và dữ liệu nhạy cảm của bạn gặp rủi ro bị xâm phạm nghiêm trọng bởi lỗ hổng CVE-2025-38561 này.

Nicholas Zubrisky (@NZubrisky) từ Trend Research được ghi nhận đã phát hiện và công bố lỗ hổng CVE-2025-38561 một cách có trách nhiệm.