Cảnh báo Lỗ hổng CVE Nghiêm trọng trên Cisco IOS/IOS XE: Cần vá ngay!

Cisco đã công bố một cảnh báo về một lỗ hổng CVE nghiêm trọng (CVE-2025-20160) ảnh hưởng đến các nền tảng Cisco IOS và Cisco IOS XE. Điểm yếu này xuất phát từ việc xác thực không đúng cách cấu hình khóa bí mật chia sẻ (shared secret) của giao thức TACACS+, một thành phần quan trọng trong quản lý xác thực, ủy quyền và kế toán (AAA) của hệ thống mạng.

Cụ thể, khi dịch vụ TACACS+ được kích hoạt trên thiết bị nhưng không có khóa bí mật (secret key) nào được thiết lập, kẻ tấn công từ xa hoặc đối tượng tấn công trung gian (machine-in-the-middle) có thể chặn và thao túng các thông điệp xác thực. Khai thác thành công lỗ hổng CVE này có thể dẫn đến truy cập trái phép vào thông tin bảo mật hoặc kiểm soát hoàn toàn thiết bị mạng, gây ra rủi ro an ninh mạng nghiêm trọng.

Chi Tiết Kỹ Thuật về Lỗ Hổng CVE-2025-20160

Lỗ hổng CVE-2025-20160 tồn tại bởi vì phần mềm không thực hiện kiểm tra đầy đủ để xác minh rằng một khóa bí mật chia sẻ TACACS+ đã được cấu hình hợp lệ trước khi xử lý các yêu cầu xác thực đến. Sự thiếu sót trong quá trình kiểm tra này tạo ra một khe hở bảo mật có thể bị lợi dụng để vượt qua các cơ chế bảo vệ.

Cơ Chế Khai Thác và Tác Động

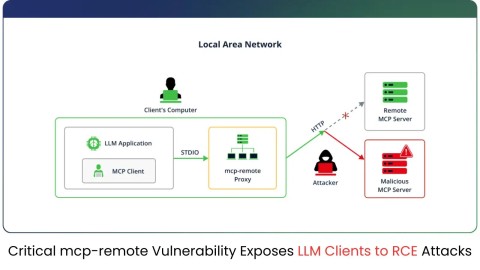

Một kẻ tấn công có vị trí trên đường dẫn mạng (network path) giữa thiết bị Cisco và máy chủ TACACS+ có thể thực hiện một trong hai hành vi độc hại sau:

- Đọc các thông điệp TACACS+ không được mã hóa, từ đó thu thập thông tin nhạy cảm.

- Mạo danh máy chủ TACACS+ hợp lệ, đóng vai trò là một máy chủ xác thực đáng tin cậy.

Bằng cách gửi các phản hồi được chế tạo đặc biệt từ máy chủ TACACS+ giả mạo, kẻ tấn công có thể qua mặt hoàn toàn các bước kiểm tra xác thực của thiết bị. Điều này cấp cho kẻ tấn công quyền truy cập quản trị viên đầy đủ (full administrative access) vào các bộ định tuyến và bộ chuyển mạch đang chạy phiên bản IOS hoặc IOS XE dễ bị tổn thương. Quyền truy cập này có thể được sử dụng để làm lộ dữ liệu cấu hình, thông tin xác thực, và các thông tin nhạy cảm khác, hoặc thậm chí thực hiện các thay đổi cấu hình độc hại.

Phạm Vi Rủi Ro và Ảnh Hưởng của Lỗ Hổng CVE Này

Mọi thiết bị Cisco đang chạy một phiên bản IOS hoặc IOS XE dễ bị tổn thương và được cấu hình cho giao thức TACACS+ mà không có khóa bí mật chia sẻ hợp lệ đều nằm trong phạm vi rủi ro. Tác động của lỗ hổng CVE này rất đa dạng và nghiêm trọng, bao gồm:

- Tiết lộ trái phép các gói dữ liệu TACACS+ (unauthorized disclosure of TACACS+ payloads).

- Bỏ qua xác thực hoàn toàn (complete authentication bypass), cho phép kẻ tấn công đăng nhập mà không cần thông tin hợp lệ.

- Cấp quyền quản trị viên đầy đủ cho kẻ tấn công, dẫn đến khả năng chiếm quyền điều khiển hệ thống và thay đổi cấu hình mạng.

Mặc dù Cisco chưa ghi nhận bất kỳ khai thác công khai (public exploits) hoặc hoạt động độc hại nào nhắm mục tiêu vào lỗ hổng CVE này tính đến thời điểm phát hành cảnh báo, nhưng nguy cơ tiềm ẩn là rất cao. Do đó, việc chủ động xử lý là cực kỳ cần thiết.

Biện Pháp Khắc Phục và Cập Nhật Bản Vá Bảo Mật

Cisco khuyến nghị mạnh mẽ tất cả khách hàng nên áp dụng các bản vá bảo mật phần mềm được cung cấp ngay lập tức. Các bản phát hành đã được sửa lỗi được liệt kê chi tiết trong phần “Fixed Software” của cảnh báo an ninh của Cisco. Việc triển khai các bản cập nhật này là bước quan trọng nhất để loại bỏ lỗ hổng CVE này.

Hướng Dẫn Biện Pháp Giảm Thiểu Tạm Thời

Là một biện pháp tạm thời khẩn cấp, các quản trị viên hệ thống phải đảm bảo rằng mọi máy chủ TACACS+ được cấu hình trên một thiết bị Cisco đều có một khóa bí mật chia sẻ hợp lệ. Sự thiếu sót trong cấu hình này là nguyên nhân cốt lõi dẫn đến lỗ hổng CVE nghiêm trọng này.

Để xác minh rằng không có mục máy chủ TACACS+ nào bị thiếu dòng key trong cấu hình đang chạy của thiết bị, hãy sử dụng lệnh CLI sau trên thiết bị Cisco IOS hoặc IOS XE:

show running-config | include tacacs server|keyNếu đầu ra của lệnh này cho thấy thiếu dòng key cho bất kỳ máy chủ TACACS+ nào, quản trị viên cần cấu hình ngay lập tức khóa bí mật phù hợp. Sau khi xác nhận cấu hình khóa chính xác, việc lên kế hoạch nâng cấp lên phiên bản IOS hoặc IOS XE đã được vá lỗi cần được ưu tiên thực hiện sớm nhất có thể. Đây là hành động cần thiết để bảo vệ hệ thống khỏi lỗ hổng CVE và duy trì một môi trường an ninh mạng vững chắc.