Domain Fronting: Mối đe dọa mạng nguy hiểm và cách phát hiện

Gần đây, giới nghiên cứu bảo mật đã phát hiện một phương pháp mới để khai thác các dịch vụ cốt lõi của Google như Google Meet, YouTube, và máy chủ cập nhật Chrome. Kỹ thuật này, được gọi là domain fronting, cho phép kẻ tấn công che giấu lưu lượng độc hại của mình. Chúng làm cho lưu lượng này giống như các kết nối hợp lệ đến các miền đáng tin cậy cao.

Từ đó, kẻ tấn công có thể đường hầm dữ liệu qua cơ sở hạ tầng trục của Google mà không gây nghi ngờ, tạo ra một mối đe dọa mạng đáng kể. Phát hiện này đặc biệt quan trọng vì nó thách thức các biện pháp phòng thủ truyền thống.

Nghiên cứu này, được công bố chi tiết trên Praetorian tại đây, mở rộng các minh chứng trước đây về việc đường hầm dữ liệu qua các ứng dụng hội nghị trực tuyến. Nó chỉ ra rằng cùng một khái niệm có thể áp dụng cho cơ sở hạ tầng Internet rộng lớn hơn, nơi mà khả năng che giấu lưu lượng là vô cùng giá trị cho các hoạt động độc hại.

Cơ chế hoạt động của kỹ thuật Domain Fronting

Domain fronting khai thác sự khác biệt giữa hai thành phần chính của một kết nối an toàn: hostname được công bố trong quá trình bắt tay TLS và hostname bên trong tiêu đề HTTP Host đã được mã hóa.

Khi một máy khách khởi tạo kết nối, trường Server Name Indication (SNI) trong quá trình bắt tay TLS sẽ công khai hiển thị một miền lành tính. Ví dụ, nó có thể là meet.google.com hoặc google.com. Điều này khiến các hệ thống giám sát mạng tin tưởng và xem đây là một kết nối an toàn, hợp lệ.

Tuy nhiên, bên trong phiên đã mã hóa, tiêu đề HTTP Host lại chỉ định một miền khác hoàn toàn. Miền này do kẻ tấn công kiểm soát, thường được lưu trữ trên cùng một nhà cung cấp dịch vụ đám mây lớn, như Google Cloud Platform.

Do tiêu đề Host nằm trong phần mã hóa của phiên TLS, các thiết bị giám sát mạng truyền thống không thể đọc được nội dung của nó. Điều này tạo ra một “điểm mù” bảo mật, nơi họ không thể phát hiện sự sai lệch giữa SNI và Host header.

Kết quả là, lưu lượng truy cập dường như là việc sử dụng các dịch vụ Google thông thường. Nhưng thực chất, nó được định tuyến ngầm đến một implant hoặc máy chủ command-and-control (C2) dưới sự kiểm soát của đối phương. Kỹ thuật này hiệu quả vì nó lợi dụng sự tin cậy vào các miền lớn.

Sự hồi sinh của Domain Fronting trên Google Infrastructure

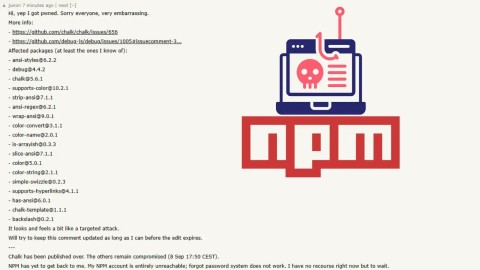

Trong khoảng thời gian từ 2015 đến 2024, các nhà cung cấp dịch vụ đám mây lớn như Google, Amazon và Microsoft đã nỗ lực đáng kể để chặn đứng các phương pháp domain fronting đã biết. Các biện pháp này bao gồm việc đồng bộ hóa chặt chẽ hơn giữa SNI và Host header hoặc cấm các hoạt động có vẻ bất thường.

Mặc dù vậy, các nhà nghiên cứu bảo mật gần đây đã phát hiện ra một trường hợp biên (edge case) mới trong cơ sở hạ tầng của Google. Phát hiện này đã khôi phục khả năng thực hiện domain fronting một cách hiệu quả.

Cụ thể, bằng cách gửi yêu cầu đến các chức năng của Google Cloud Run hoặc các miền đặc biệt như update.googleapis.com và payments.google.com, kẻ tấn công có thể kích hoạt định tuyến backend đến các điểm cuối độc hại. Trong khi đó, mặt tiền của yêu cầu vẫn giữ tính hợp pháp và đáng tin cậy.

Các thử nghiệm đã chứng minh khả năng này. Một chức năng Cloud Run “Hello World” đơn giản có thể được gọi khi tiêu đề Host trỏ đến URL của chức năng đó. Điều này xảy ra ngay cả khi kết nối ban đầu hướng đến một miền chung chung như google.com.

Hành vi tương tự cũng được quan sát thấy với các dịch vụ có lưu lượng truy cập cao khác của Google, bao gồm Google Meet và YouTube. Điều này cho thấy phạm vi ứng dụng rộng rãi của kỹ thuật này.

Kịch bản khai thác và tác động

Đối với các nhóm Red Team và kẻ tấn công, kỹ thuật domain fronting mới này cung cấp một kênh bí mật cực kỳ mạnh mẽ. Nó cho phép thiết lập các kênh liên lạc ẩn mà không dễ bị phát hiện bởi các công cụ bảo mật thông thường.

Kỹ thuật này tận dụng các dịch vụ cốt lõi mà các tổ chức không thể chặn. Việc chặn các miền như update.googleapis.com sẽ làm gián đoạn nghiêm trọng hoạt động hàng ngày, gây ra các vấn đề về cập nhật hệ thống và truy cập dịch vụ.

Kẻ tấn công có thể triển khai các implant hoặc beacon giao tiếp qua HTTPS. Các kênh này có thể sử dụng các máy chủ cập nhật của Google hoặc dịch vụ video, khiến việc phát hiện tấn công qua mạng trở nên đặc biệt khó khăn. Lưu lượng độc hại sẽ hòa trộn hoàn hảo với lưu lượng hợp pháp.

Một thách thức lớn là các biện pháp kiểm soát mạng truyền thống thường miễn trừ các dịch vụ cốt lõi và các miền có độ tin cậy cao khỏi việc kiểm tra gói sâu (deep packet inspection – DPI). Sự miễn trừ này tạo ra một lỗ hổng mà kỹ thuật domain fronting khai thác triệt để.

Chiến lược phòng chống Domain Fronting và phát hiện

Để chống lại kỹ thuật domain fronting tinh vi này, các nhóm bảo mật cần phải áp dụng các chiến lược phòng thủ nâng cao và đa lớp. Điều này đòi hỏi sự thay đổi trong cách tiếp cận giám sát mạng.

Kiểm tra phiên TLS và tương quan dữ liệu

- Các nhóm bảo mật cần kiểm tra các phiên TLS ở quy mô lớn thay vì chỉ dựa vào SNI.

- Họ cần tương quan dữ liệu DNS và thông tin chứng chỉ để phát hiện sự không nhất quán giữa các thành phần này.

Sử dụng phân tích hành vi

- Cần triển khai các hệ thống phân tích hành vi (behavioral analytics) để phát hiện các mẫu lưu lượng truy cập bất thường.

- Ví dụ, các kết nối liên tục đến update.googleapis.com nhưng với tải trọng (payload) không chuẩn hoặc hành vi không phù hợp với mục đích cập nhật thông thường, cần được cảnh báo ngay lập tức.

Đánh giá lại Default Allowlists

Phát hiện này nhấn mạnh cuộc chơi “mèo vờn chuột” không ngừng giữa kẻ tấn công và người phòng thủ. Khi ranh giới cơ sở hạ tầng mở rộng, cơ hội để đối phương ẩn mình ngay trước mắt cũng tăng lên.

Các kiến trúc sư bảo mật nên đánh giá lại nghiêm túc các danh sách cho phép mặc định (default allowlists). Họ cần đảm bảo rằng ngay cả các miền được tin cậy cao nhất cũng phải nhận được sự giám sát thích đáng và kiểm tra kỹ lưỡng.

Bằng cách điều chỉnh các chiến lược phát hiện theo các vectơ domain fronting mới nổi, các tổ chức có thể thu hẹp khoảng cách tin cậy mà kẻ tấn công dễ dàng khai thác. Việc đầu tư vào các công cụ giám sát và phân tích nâng cao là điều cần thiết để duy trì an ninh mạng trong môi trường hiện tại.