Xác thực dựa trên chứng chỉ: Tối ưu an ninh mạng, giảm rủi ro

Microsoft đã phát hành hướng dẫn toàn diện cho việc triển khai xác thực dựa trên chứng chỉ trong Windows Admin Center (WAC), cung cấp cho quản trị viên khả năng bảo mật nâng cao thông qua tích hợp thẻ thông minh và Dịch vụ Chứng chỉ Active Directory (AD CS).

Phương pháp xác thực dựa trên chứng chỉ này tăng cường đáng kể kiểm soát truy cập bằng cách yêu cầu quản trị viên xuất trình chứng chỉ hợp lệ trước khi truy cập cổng quản lý. Điều này hiệu quả bổ sung một yếu tố xác thực mạnh mẽ thứ hai, vượt xa các mật khẩu truyền thống và giảm thiểu rủi ro bảo mật.

Chuẩn Bị Môi Trường Active Directory và Dịch Vụ Chứng Chỉ

Để thiết lập xác thực dựa trên chứng chỉ thành công, cần đảm bảo môi trường đáp ứng các điều kiện tiên quyết sau:

- Cổng Windows Admin Center và các máy trạm quản trị phải được gia nhập vào một miền Active Directory.

- Triển khai Dịch vụ Chứng chỉ Active Directory (AD CS) như một Cơ quan Cấp phát Chứng chỉ (CA) doanh nghiệp. CA này phải được miền tin cậy để cấp chứng chỉ thẻ thông minh. Để biết thêm chi tiết về việc triển khai AD CS, tham khảo tài liệu chính thức từ Microsoft: Triển khai Active Directory Certificate Services.

- Cung cấp cho quản trị viên thẻ thông minh vật lý cùng đầu đọc hoặc cấu hình thẻ thông minh ảo được hỗ trợ bởi TPM (Trusted Platform Module) có khả năng lưu trữ chứng chỉ đăng nhập một cách an toàn.

- Thay thế chứng chỉ cổng tự ký mặc định của WAC bằng một chứng chỉ SSL hợp lệ được cấp bởi CA của bạn, phù hợp với tên DNS của cổng. Đây là yếu tố quan trọng cho tính toàn vẹn của xác thực dựa trên chứng chỉ.

- Xác nhận rằng các bộ điều khiển miền có chứng chỉ Kerberos PKINIT hợp lệ và có thể truy cập các điểm phân phối Danh sách Thu hồi Chứng chỉ (CRL) để xác thực chứng chỉ.

Cấu Hình Mẫu Chứng Chỉ Đăng Nhập Thẻ Thông Minh AD CS

Cấu hình mẫu chứng chỉ là một bước thiết yếu để kích hoạt xác thực dựa trên chứng chỉ bằng thẻ thông minh, tăng cường kiểm soát truy cập cho toàn bộ hệ thống an ninh mạng:

- Trong giao diện điều khiển Mẫu Chứng chỉ (Certificate Templates console), tạo hoặc nhân bản một mẫu chứng chỉ đăng nhập thẻ thông minh. Bắt đầu bằng cách nhân bản mẫu “Smartcard Logon” tích hợp sẵn.

- Đặt tên mẫu mới là “IT Admin Smartcard Logon” và cấu hình các cài đặt mật mã mạnh mẽ, bao gồm độ dài khóa 2048-bit hoặc cao hơn, và yêu cầu nhập mã PIN.

- Thiết lập Tên Chủ thể (Subject Name) để tự động xây dựng từ thông tin Active Directory, sử dụng Tên Người dùng Chính (User Principal Name – UPN) cho việc ánh xạ chứng chỉ chính xác.

- Bao gồm Extended Key Usage (EKU) “Smart Card Logon” (OID 1.3.6.1.4.1.311.20.2.2) và cấp quyền Ghi danh (Enroll) cho nhóm quản trị viên yêu cầu chứng chỉ.

- Xuất bản mẫu trên CA của bạn và ghi danh (enroll) thẻ thông minh của từng quản trị viên bằng cách sử dụng

certmgr.msc. Kiểm tra các mối quan hệ tin cậy của chứng chỉ để đảm bảo hoạt động của xác thực dựa trên chứng chỉ.

Kích Hoạt Đảm Bảo Cơ Chế Xác Thực (Authentication Mechanism Assurance – AMA)

AMA là thành phần quan trọng để liên kết phương pháp xác thực với nhóm bảo mật, từ đó tăng cường tính hiệu quả của xác thực dựa trên chứng chỉ và giảm thiểu rủi ro bảo mật liên quan đến quyền truy cập quản trị.

- Tạo một nhóm bảo mật phổ quát (universal security group) có tên “WAC-CertAuth-Required” trong Active Directory. Ban đầu, không thêm bất kỳ thành viên trực tiếp nào vào nhóm này.

- Sử dụng ADSI Edit để điều hướng đến phân vùng Cấu hình (Configuration partition), cụ thể là dưới

CN=Public Key Services,CN=Services,CN=Configuration, và định vị vùng chứa OID. - Tìm đối tượng có thuộc tính

msPKI-Cert-Template-OIDkhớp với OID của mẫu chứng chỉ bạn đã tạo, và ghi lại định danh đối tượng đó. - Đặt thuộc tính

msDS-OIDToGroupLinkcủa đối tượng OID đó thành tên phân biệt (distinguished name) của nhóm “WAC-CertAuth-Required”. - Ánh xạ này đảm bảo rằng các bộ điều khiển miền sẽ tự động thêm nhóm này vào mã thông báo Kerberos của người dùng chỉ khi họ xác thực bằng chứng chỉ thẻ thông minh. Đây là một lớp bảo mật cần thiết cho xác thực dựa trên chứng chỉ.

Cấu Hình và Kiểm Tra Windows Admin Center Bảo Mật

Sau khi chuẩn bị môi trường và cấu hình chứng chỉ, bước cuối cùng là tích hợp xác thực dựa trên chứng chỉ vào WAC:

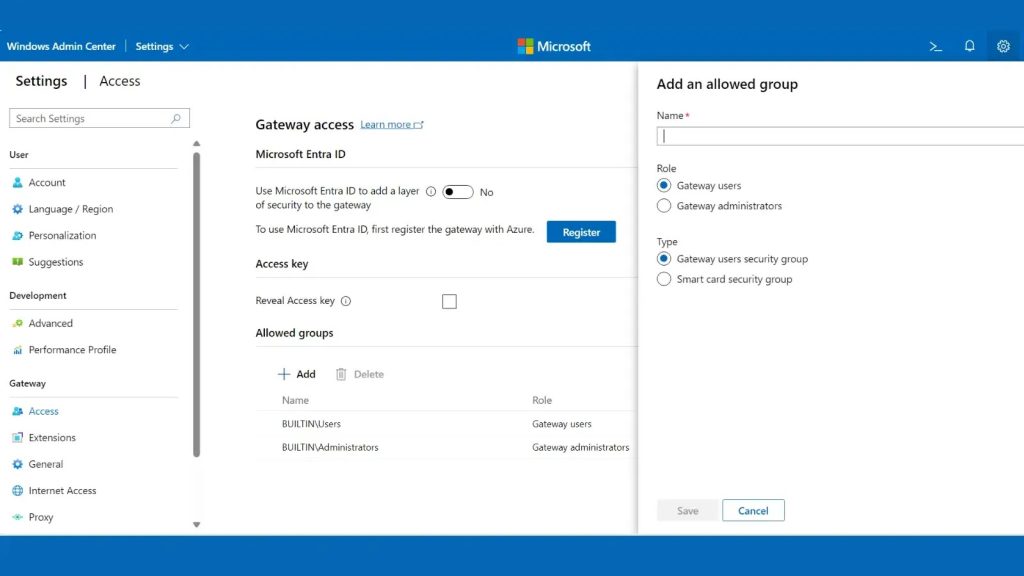

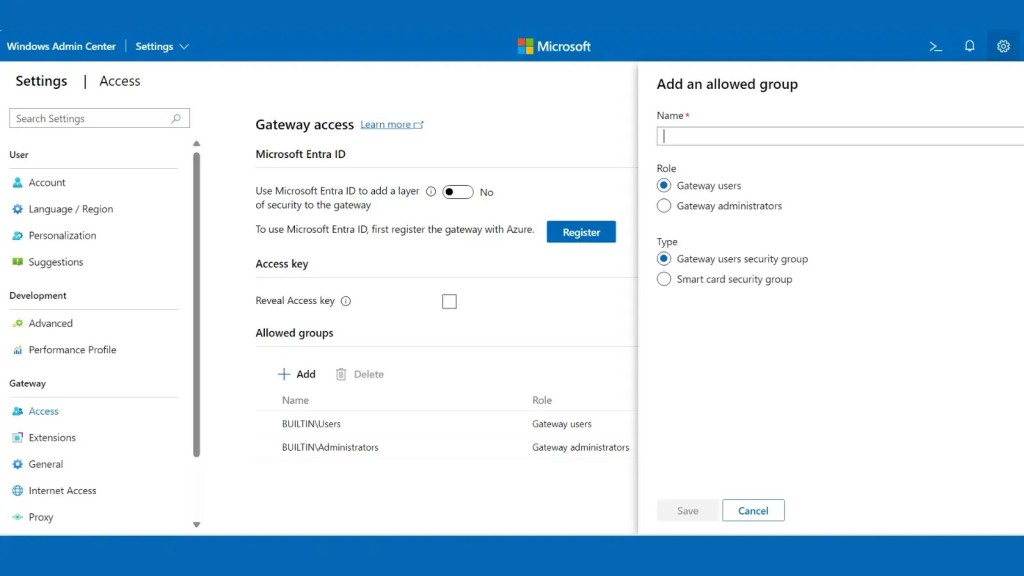

- Truy cập bảng điều khiển Cài đặt của Windows Admin Center và cấu hình Active Directory làm nhà cung cấp danh tính cho xác thực cổng.

- Thêm nhóm quản trị của bạn vào mục “User Access” để hạn chế quyền truy cập cổng và chỉ định “WAC-CertAuth-Required” làm nhóm bắt buộc phải sử dụng thẻ thông minh. Điều này là cốt lõi cho việc thực thi xác thực dựa trên chứng chỉ.

- Áp dụng cấu hình để WAC yêu cầu thành viên phải thuộc cả nhóm quản trị và nhóm xác thực dựa trên chứng chỉ.

- Kiểm tra các lần đăng nhập chỉ bằng mật khẩu; chúng sẽ bị từ chối với lỗi HTTP 401/403. Sau đó, kiểm tra đăng nhập bằng chứng chỉ thẻ thông minh, thao tác này sẽ cấp quyền truy cập liền mạch.

- Xác thực thiết lập bằng lệnh

whoami /groupsđể xác nhận tư cách thành viên nhóm và xem xét nhật ký sự kiện của WAC cho các sự kiện xác thực.

Việc triển khai này cung cấp cho các tổ chức kiểm soát bảo mật cấp doanh nghiệp cho quản lý cơ sở hạ tầng Windows. Nó đảm bảo rằng quyền truy cập quản trị yêu cầu cả ủy quyền phù hợp và các yếu tố xác thực dựa trên chứng chỉ, từ đó giảm thiểu các mối đe dọa tiềm ẩn và tăng cường an ninh mạng tổng thể.