Lỗ hổng CVE nghiêm trọng biến Domain Controller thành botnet

Các nhà nghiên cứu bảo mật đã phát hiện một chuỗi tấn công từ chối dịch vụ (DoS) zero-click có khả năng biến hàng nghìn Microsoft Windows Domain Controllers (DCs) thành một botnet tấn công DDoS toàn cầu một cách lặng lẽ. Phát hiện này làm gia tăng cảnh báo trong bối cảnh hoạt động DDoS đang đạt mức kỷ lục, đặc biệt với sự xuất hiện của một lỗ hổng CVE nghiêm trọng cần được quan tâm.

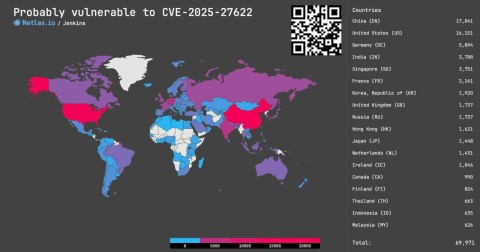

Theo báo cáo Radar mới nhất của Gcore, các cuộc tấn công DDoS đã tăng 56% so với cùng kỳ năm trước vào cuối năm 2024. Mạng lưới của Cloudflare đã chặn các đợt tấn công lớn nhất từng được công bố, với đỉnh điểm lên tới 7.3 Tbps vào năm 2025.

Với chi phí trung bình cho mỗi phút gián đoạn ước tính khoảng $6,000, và các sự cố điển hình có thể lên tới $400,000 cho các công ty vừa và nhỏ, các đội ngũ bảo mật đang đối mặt với áp lực lớn. Điều này xảy ra ngay cả trước khi các kỹ thuật khai thác mới xuất hiện, làm tăng nguy cơ tổng thể.

Kỹ Thuật Tấn Công Win-DDoS và Lỗ Hổng CVE

Khai thác zero-click là kỹ thuật không yêu cầu bất kỳ tương tác nào từ người dùng, thường lợi dụng các phần mềm tự động phân tích dữ liệu không đáng tin cậy. Loại hình tấn công này đặc biệt nguy hiểm vì tính khó phát hiện và khả năng lây lan nhanh chóng.

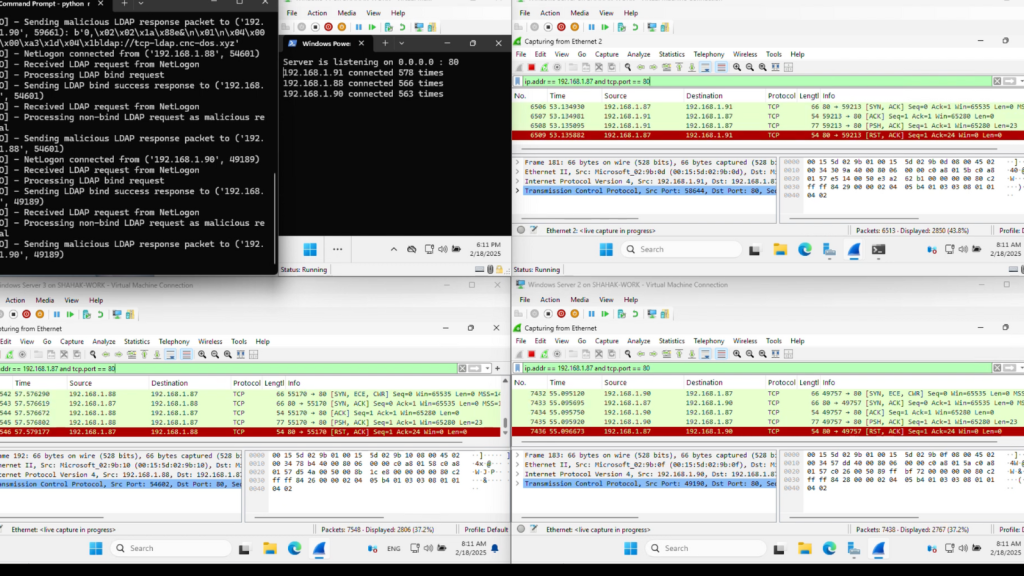

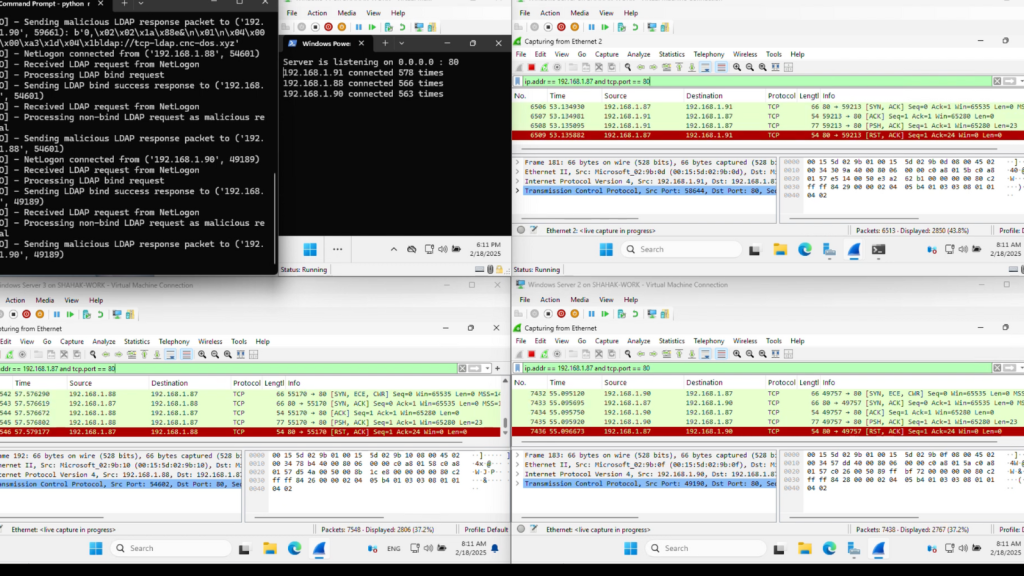

Nghiên cứu mới từ SafeBreach Labs đã chứng minh cách thức client Lightweight Directory Access Protocol (LDAP) của Windows có thể bị chiếm quyền thông qua một cuộc gọi RPC (Remote Procedure Call) được chế tạo tinh vi. Điều này cho phép tạo ra “Win-DDoS” – một luồng tấn công có khả năng biến các DCs thành công cụ tấn công bất kỳ máy chủ mục tiêu nào thông qua các yêu cầu giới thiệu (referrals) LDAP vô tận.

Mỗi yêu cầu giới thiệu này được hệ thống tự động theo dõi. Do đó, hàng nghìn DCs trên toàn thế giới có thể vô tình tấn công mục tiêu bằng lưu lượng TCP khổng lồ. Kỹ thuật này không yêu cầu cài đặt mã độc, sử dụng thông tin xác thực, hay di chuyển ngang trong mạng, làm cho việc phòng thủ trở nên phức tạp hơn. SafeBreach cũng đã vũ khí hóa thành công hai kỹ thuật cụ thể để thực hiện cuộc tấn công mạng này.

Ảnh Hưởng Nghiêm Trọng Đối Với Domain Controllers

Các Domain Controllers là nền tảng cốt lõi của hệ thống quản lý danh tính trong doanh nghiệp. Việc làm gián đoạn hoạt động của chúng có thể làm đóng băng quá trình đăng nhập, ngừng các quy trình kinh doanh, và làm tê liệt khả năng phục hồi của toàn bộ hệ thống. Mức độ ảnh hưởng này nhấn mạnh tầm quan trọng của việc bảo vệ các tài sản này.

Ngay cả các DCs chỉ hoạt động nội bộ cũng dễ bị tổn thương. Một kẻ tấn công chỉ cần có quyền truy cập mạng tối thiểu cũng có thể chuyển hướng các máy này để tấn công các mục tiêu bên ngoài, hoặc đơn giản là gây sập chúng. Điều này bác bỏ giả định từ lâu rằng từ chối dịch vụ chỉ là “một vấn đề ở biên giới Internet” và cần được xem xét lại trong mô hình bảo mật.

Các lỗi thiết kế này cũng phơi bày những điểm mù kiến trúc sâu sắc trong các hệ thống Windows. Logic giới thiệu của client LDAP không đặt giới hạn về kích thước danh sách và giữ các mục trong bộ nhớ cho đến khi hoàn tất. Đồng thời, một số giao diện RPC cho phép cấp phát bộ nhớ không giới hạn trên mỗi cuộc gọi.

Những lựa chọn thiết kế này, vốn không thay đổi trong nhiều thập kỷ, giờ đây trở thành “công tắc tắt” chỉ với một gói tin duy nhất. Điều này có khả năng vô hiệu hóa toàn bộ các hệ thống Windows hiện đại. Việc tồn tại một lỗ hổng CVE ở cấp độ kiến trúc như vậy đòi hỏi sự đánh giá lại nghiêm túc.

Liên kết tham khảo: Để biết thêm chi tiết kỹ thuật về phát hiện này, bạn có thể tham khảo bài viết gốc của SafeBreach Labs: Win-DoS Epidemic: Abusing RPC for DoS and DDoS.

Phản Ứng của Microsoft và Biện Pháp Khắc Phục Lỗ Hổng CVE

SafeBreach đã báo cáo riêng các lỗi này cho Microsoft vào tháng 3 năm 2025. Đây là một quy trình tiết lộ có trách nhiệm, cho phép nhà cung cấp thời gian chuẩn bị bản vá. Tất cả bốn CVEs liên quan đã được xử lý trong các bản cập nhật Patch Tuesday tháng 6 và tháng 7.

Các quản trị viên hệ thống được khuyến nghị áp dụng các bản vá bảo mật ngay lập tức để khắc phục lỗ hổng CVE này. Đồng thời, cần xác minh rằng các DCs không bị phơi nhiễm trực tiếp ra Internet. Việc thực hiện cập nhật kịp thời là yếu tố then chốt để bảo vệ hệ thống khỏi các mối đe dọa.

Trong trường hợp việc vá lỗi bị chậm trễ, Microsoft khuyến nghị vô hiệu hóa các phơi nhiễm CLDAP/RPC không cần thiết. Ngoài ra, việc triển khai giới hạn tốc độ (rate-limiting) cho lưu lượng giới thiệu có thể giúp giảm thiểu tác động của cuộc tấn công. Đây là các biện pháp tạm thời nhưng quan trọng.

Chiến Lược Phòng Ngừa và Tăng Cường An Ninh Mạng

Win-DoS xuất hiện khi kẻ tấn công chuyển từ việc chiếm đoạt các thiết bị IoT sang các chiến lược “living-off-the-infrastructure”. Kỹ thuật này lợi dụng các máy chủ hợp pháp để khuếch đại tấn công, khiến việc phát hiện trở nên khó khăn hơn. Bởi vì phương pháp này không để lại dấu vết mã độc, các giải pháp phát hiện điểm cuối (endpoint detection) truyền thống ít có tác dụng.

Các nhà phân tích cảnh báo rằng một tác nhân cấp quốc gia có thể chuyển hướng các DCs ở một quốc gia để làm ngập lụt cơ sở hạ tầng quan trọng ở một quốc gia khác. Điều này làm phức tạp hóa việc quy kết trách nhiệm và phản ứng, đặt ra thách thức lớn cho an ninh mạng toàn cầu.

Với khối lượng và chi phí của các cuộc tấn công DDoS đã ở mức cao kỷ lục, việc phát hiện ra một con đường tấn công zero-click, không mã độc, có khả năng tạo ra hàng nghìn tỷ gói tin mỗi ngày đánh dấu một khoảnh khắc then chốt. Sự nghiêm trọng của lỗ hổng CVE này đòi hỏi hành động nhanh chóng và quyết liệt từ các tổ chức.

Khuyến Nghị Toàn Diện Cho Doanh Nghiệp

Các doanh nghiệp nên xem xét lại các mô hình mối đe dọa đang coi DCs chỉ là tài sản phòng thủ thuần túy. Cần bổ sung các biện pháp cứng hóa DoS, giới hạn lưu lượng, giám sát RPC, và quản lý bản vá chủ động vào các quy trình vệ sinh Active Directory của mình.

Nếu không thực hiện, có nguy cơ chính hệ điều hành Windows sẽ trở thành thế hệ botnet lớn tiếp theo. Việc cập nhật bản vá bảo mật và kiểm tra thường xuyên là tối quan trọng để giảm thiểu rủi ro từ lỗ hổng CVE này và các mối đe dọa tương tự.

Liên tục cập nhật kiến thức về các lỗ hổng CVE mới và các kỹ thuật tấn công là điều cần thiết để duy trì một tư thế an ninh mạng mạnh mẽ. Điều này bao gồm việc theo dõi sát sao các bản tin bảo mật từ các nhà cung cấp uy tín.

Đảm bảo tất cả các hệ thống, đặc biệt là Domain Controllers, đều được vá lỗi và cấu hình đúng cách sẽ giúp giảm thiểu nguy cơ bị lợi dụng bởi các tấn công mạng như Win-DDoS. Một chiến lược phòng thủ đa lớp là chìa khóa để bảo vệ tài sản quan trọng.